Protección de los sistemas de gestión de baterías (BMS) en redes de embarcaciones alineadas con la norma IEC 61162-460

Un ejemplo de aplicación de Robustel

Ejemplo de aplicación: datos clave

Industria

Marítimo (buques comerciales)

Producto(s)

Pasarela MG460 con MG Core; RCMS (RobustLink, RobustVPN); gestión de datos Edge opcional cuando sea apropiado.

Desafíos

Mantenga los sistemas de gestión de baterías accesibles y seguros dentro de la red del puente/OT, aplique la segmentación y el acceso con privilegios mínimos, estandarice las actualizaciones y el registro, prepare pruebas claras para las auditorías según los requisitos unificados UR E26 y UR E27 de la Asociación Internacional de Sociedades de Clasificación (IACS) y la norma IEC 61162-460.

Resultados esperados

Zonificación alineada con la norma IEC 61162-460 alrededor del BMS, acceso predecible para mantenimiento con registros de auditoría, control de cambios firmado y reversible, inspecciones más rápidas y fluidas.

Mantenga los datos del BMS disponibles sin exponer la red OT.

Los sistemas de gestión de baterías se encuentran ahora en el corazón de los buques híbridos y totalmente eléctricos, supervisando el estado de las celdas, la temperatura, el estado de carga y las alarmas que afectan a la propulsión y la seguridad. Muchas instalaciones pasaron de ser armarios independientes a redes mixtas junto con controladores de propulsión, sistemas de gestión de energía, dispositivos de navegación y servicios para la tripulación. Los operadores necesitan un patrón de puerta de enlace que mantenga accesibles las interfaces de telemetría y mantenimiento del BMS, las segmente de los dominios no esenciales y produzca las pruebas que esperan los auditores para IACS UR E26/E27 e IEC 61162-460.

Retos empresariales

Segregación de redes para sistemas de seguridad: mantenga el tráfico del sistema de gestión de edificios (BMS) en una zona protegida y permita únicamente los flujos aprobados para la gestión de la alimentación eléctrica, las alarmas y las estaciones de monitorización.

Acceso controlado de proveedores: Permite a los ingenieros de OEM o de astilleros realizar el mantenimiento de los controladores BMS con vinculación de funciones, límites de tiempo y un registro completo de actividades.

Control de cambios y reversión: Asegúrese de que los cambios en el firmware, las políticas y la configuración estén firmados, registrados y sean reversibles para facilitar la revisión de incidentes y la inspección de clases.

Proveedores e interfaces mixtos: las diferentes generaciones de BMS, medios y herramientas de gestión exigen la aplicación de políticas que no obliguen a una sustitución total.

Preparación para la inspección: Proporcione la topología, las reglas de zonificación, las cuentas/funciones y el historial de cambios que se ajusten a los objetivos cibernéticos de las normas IEC 61162-460 e IACS UR E26/E27.

Descripción general de la solución

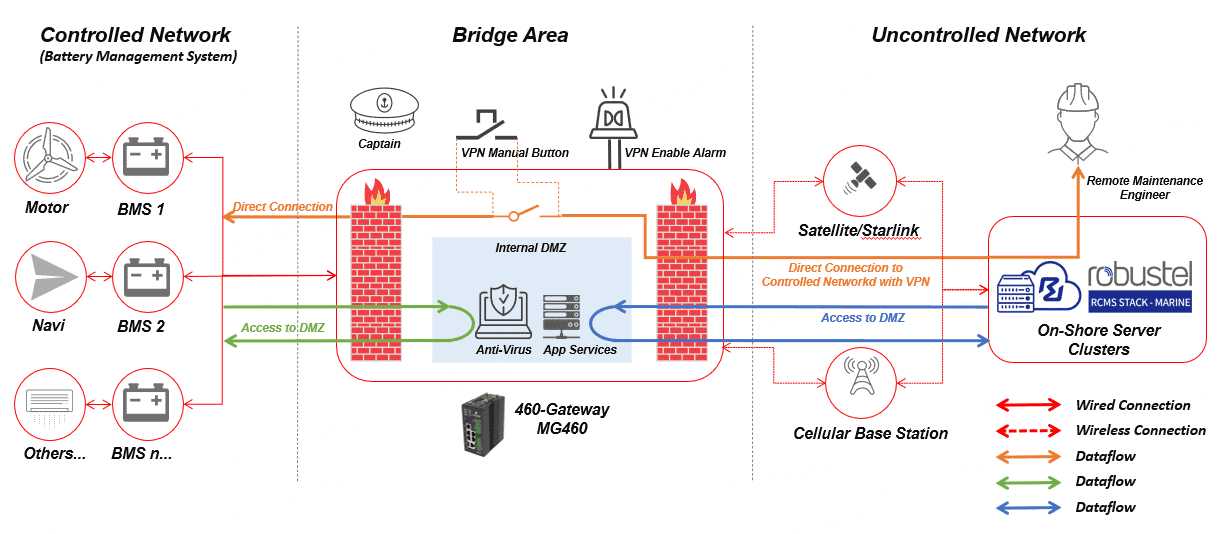

Así es como incorporamos el BMS en un diseño de buques controlado y auditable, sin añadir fricciones operativas. Comenzamos con una base de puerta de enlace compatible (MG460/MG360 con MG Core), implementamos zonas y políticas alineadas con la norma IEC 61162-460y añadimos solo los servicios necesarios para el acceso de mantenimiento y las operaciones de la flota. El resultado es un patrón repetible que se puede implementar en todas las clases de buques y presentar con confianza a la clase.

- Fundación de puerta de enlace compatible: ejecute MG Core en MG460 para aplicar la segmentación, el acceso con privilegios mínimos, los servicios desactivados de forma predeterminada, las actualizaciones firmadas y el registro completo, lo que admite diseños alineados con IACS UR E26/E27 e IEC 61162-460.

- Zonificación y política del BMS: utilice VLAN y reglas de firewall para separar una zona BMS/Power de los dominios Navegación/OT, Mantenimiento/Proveedor y Tripulación/Invitados. Permita solo los flujos necesarios (por ejemplo, alarmas al puente, estado a la HMI de supervisión) y bloquee los movimientos laterales.

- Acceso controlado de proveedores: Proporcione perfiles RobustVPN vinculados a funciones y dispositivos específicos con credenciales de tiempo limitado y exposición por servicio (por ejemplo, habilitando solo la interfaz BMS HTTPS durante una ventana programada). Todas las acciones se registran para su auditoría.

- Operaciones de flota a gran escala: con RCMS, estandarice las plantillas por clase de embarcación, ponga en marcha Zero-Touch, ejecute implementaciones de firmware y políticas basadas en anillos, y mantenga el historial de configuraciones y eventos en todos los barcos.

Nota: Las integraciones BMS siguen su lista de equipos y el plan aprobado por la clase. La pasarela no altera la instrumentación certificada; protege, segmenta y supervisa la red que la rodea.

Resultados esperados para el cliente

Así es como se ve una implementación exitosa: resultados que importan a los equipos puente, TI y clase.

- Segmentación alineada con la norma IEC 61162-460: zonas despejadas alrededor del BMS en las que solo se permiten flujos entre zonas aprobados.

- Disponibilidad predecible de los servicios BMS: el mantenimiento y la supervisión siguen siendo accesibles sin exponer la red OT más amplia.

- Acceso controlado y auditable: sesiones de proveedores con privilegios mínimos y tiempo limitado, con registros completos de actividades.

- Control de cambios firmado y reversible: el firmware, las políticas y la configuración están versionados y son verificables.

- Pruebas listas para la inspección: topología, reglas, cuentas e historial de cambios disponibles bajo petición: debates más fluidos sobre IACS UR E26/E27 y auditorías más rápidas.

Productos destacados

Pasarela Robustel MG460

Sistema operativo MG Core

Gestión de dispositivos en la nube RCMS

Hable con un experto

Cada diseño de sistema de alimentación es diferente. Comparta su modelo BMS, la topología de su embarcación y las expectativas de su clase: diseñaremos un patrón de puerta de enlace que proteja el BMS, se ajuste a la norma IEC 61162-460 y se adapte a toda su flota.