Sicherung von Batteriemanagementsystemen (BMS) in IEC 61162-460-konformen Behälternetzwerken

Ein Anwendungsbeispiel für Robustel

Anwendungsbeispiel – Wissenswertes auf einen Blick

Industrie

Seeschifffahrt (Handelsschiffe)

Produkt(e)

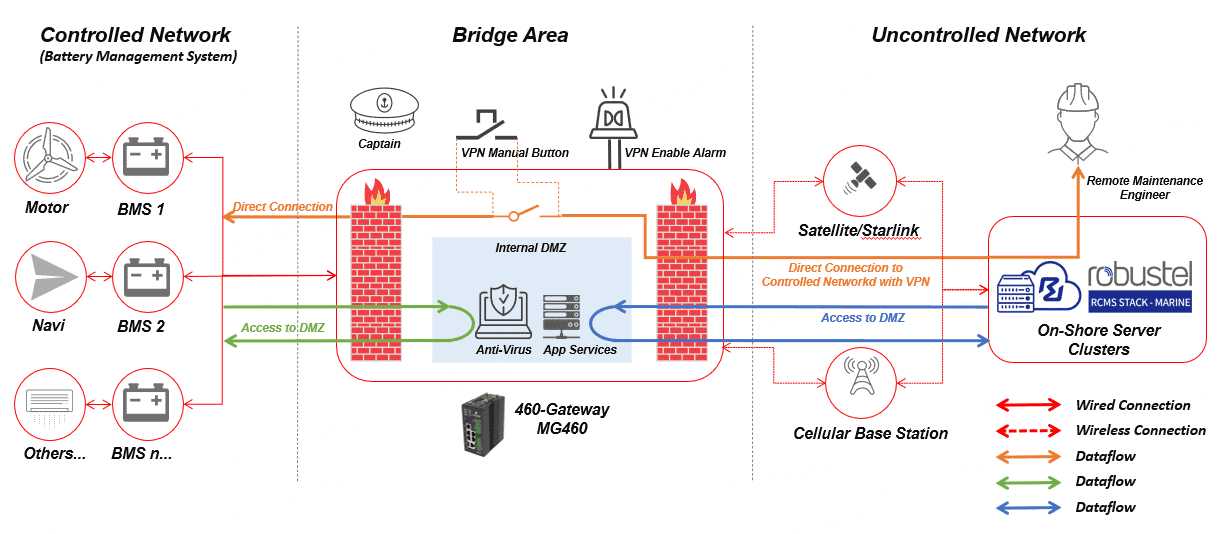

MG460-Gateway mit MG Core; RCMS (RobustLink, RobustVPN); optionale Edge-Datenverarbeitung, wo dies sinnvoll ist

Herausforderungen

Sicherstellen, dass Batteriemanagementsysteme innerhalb des Brücken-/OT-Netzwerks erreichbar und sicher sind, Segmentierung und Zugriff mit geringsten Rechten durchsetzen, Updates und Protokollierung standardisieren, saubere Nachweise für Audits gemäß den einheitlichen Anforderungen UR E26 und UR E27 der International Association of Classification Societies (IACS) und IEC 61162-460 vorbereiten.

Erwartete Ergebnisse

IEC 61162-460-konforme Zoneneinteilung rund um das Gebäudemanagementsystem, vorhersehbarer Wartungszugang mit Prüfpfaden, signierte und reversible Änderungskontrolle, schnellere und reibungslosere Inspektionen

BMS-Daten verfügbar halten, ohne das OT-Netzwerk offenzulegen

Batteriemanagementsysteme bilden heute das Herzstück von Hybrid- und vollelektrischen Schiffen. Sie überwachen den Zustand der Zellen, die Temperatur, den Ladezustand und Alarme, die sich auf den Antrieb und die Sicherheit auswirken. Viele Installationen haben sich von eigenständigen Schränken zu gemischten Netzwerken entwickelt, die neben Antriebssteuerungen, Energiemanagementsystemen, Navigationsgeräten und Crew-Services bestehen. Betreiber benötigen ein Gateway-Muster, das die Telemetrie- und Wartungsschnittstellen des BMS erreichbar hält, sie von nicht wesentlichen Domänen trennt und die Nachweise liefert, die Auditoren für IACS UR E26/E27 und IEC 61162-460 erwarten.

Geschäftliche Herausforderungen

Netzwerk-Segregation für Sicherheitssysteme: Halten Sie den BMS-Datenverkehr in einer geschützten Zone und lassen Sie nur genehmigte Datenflüsse zu Energieverwaltungs-, Alarm- und Überwachungsstationen zu.

Kontrollierter Lieferantenzugang: Ermöglichen Sie OEM- oder Werftingenieuren die Wartung von BMS-Steuerungen mit Rollenbindung, Zeitlimits und vollständiger Aktivitätsprotokollierung.

Änderungskontrolle und Rollback: Stellen Sie sicher, dass Änderungen an Firmware, Richtlinien und Konfigurationen signiert, protokolliert und rückgängig gemacht werden können, um die Überprüfung von Vorfällen und Klasseninspektionen zu unterstützen.

Verschiedene Anbieter und Schnittstellen: Unterschiedliche BMS-Generationen, Medien und Management-Tools erfordern eine Durchsetzung von Richtlinien, die keinen vollständigen Austausch erforderlich macht.

Inspektionsbereitschaft: Stellen Sie Topologie, Zonierungsregeln, Konten/Rollen und Änderungshistorie bereit, die mit den Cyber-Zielen der IEC 61162-460 und IACS UR E26/E27 übereinstimmen.

Lösungsübersicht

So integrieren wir BMS in ein kontrolliertes, auditierbares Schiffsdesign – ohne zusätzliche Betriebsprobleme. Wir beginnen mit einer konformen Gateway-Grundlage (MG460/MG360 mit MG Core), implementieren IEC 61162-460-konformeZonen und Richtlinien und fügen nur die Dienste hinzu, die für den Wartungszugang und den Flottenbetrieb erforderlich sind. Das Ergebnis ist ein wiederholbares Muster, das Sie für alle Schiffsklassen einsetzen und der Klassifikationsgesellschaft sicher präsentieren können.

- Konforme Gateway-Grundlage: Führen Sie MG Core auf MG460 aus, um Segmentierung, Zugriff mit geringsten Rechten, standardmäßig deaktivierte Dienste, signierte Updates und umfassende Protokollierung durchzusetzen – unterstützt IACS UR E26/E27 und IEC 61162-460-kon forme Designs.

- BMS-Zoneneinteilung und -Richtlinien: Verwenden Sie VLANs und Firewall-Regeln, um eine BMS-/Stromversorgungszone von den Domänen Navigation/OT, Wartung/Lieferanten und Besatzung/Gäste zu trennen. Lassen Sie nur erforderliche Datenflüsse zu (z. B. Alarme an die Brücke, Status an die Überwachungs-HMI) und blockieren Sie seitliche Bewegungen.

- Kontrollierter Lieferantenzugang: Stellen Sie RobustVPN-Profile bereit, die an Rollen und bestimmte Geräte gebunden sind, mit zeitlich begrenzten Anmeldedaten und dienstspezifischer Freigabe (z. B. nur die BMS-HTTPS-Schnittstelle während eines geplanten Zeitfensters aktivieren). Alle Aktionen werden zu Prüfungszwecken protokolliert.

- Flottenbetrieb in großem Maßstab: Mit RCMS können Sie Vorlagen pro Schiffsklasse standardisieren, über Zero-Touch in Betrieb nehmen, ringbasierte Firmware- und Richtlinien-Rollouts durchführen und die Konfigurations- und Ereignishistorie aller Schiffe speichern.

Hinweis: BMS-Integrationen folgen Ihrer Ausrüstungsliste und Ihrem klassenzugelassenen Plan. Das Gateway verändert keine zertifizierten Instrumente, sondern schützt, segmentiert und überwacht das Netzwerk in seiner Umgebung.

Erwartete Kundenergebnisse

So sieht eine erfolgreiche Implementierung aus: Ergebnisse, die für Brückenteams, IT und Unterricht von Bedeutung sind.

- IEC 61162-460-konforme Segmentierung: Freie Zonen um BMS, in denen nur zugelassene Strömungen zwischen den Zonen erlaubt sind.

- Vorhersehbare Verfügbarkeit von BMS-Diensten: Wartung und Überwachung bleiben erreichbar, ohne das gesamte OT-Netzwerk offenzulegen.

- Kontrollierter, überprüfbarer Zugriff: Sitzungen mit Anbietern mit minimalen Berechtigungen und zeitlicher Begrenzung sowie vollständigen Aktivitätsprotokollen.

- Signierte, reversible Änderungskontrolle: Firmware, Richtlinien und Konfigurationen sind versioniert und überprüfbar.

- Inspektionsbereite Nachweise: Topologie, Regeln, Konten und Änderungshistorie auf Anfrage verfügbar – reibungslosere IACS UR E26/E27 -Gespräche und schnellere Audits.

Empfohlene Produkte

Robustel MG460 Gateway

MG-Kernbetriebssystem

RCMS Cloud-Geräteverwaltung

Sprechen Sie mit einem Experten

Jedes Stromversorgungssystem ist anders. Teilen Sie uns Ihr BMS-Modell, Ihre Schiffstopologie und Ihre Klassenanforderungen mit – wir entwerfen ein Gateway-Muster, das das BMS schützt, der Norm IEC 61162-460 entspricht und sich auf Ihre gesamte Flotte skalieren lässt.