Sicherung der Konnektivität von Schiffsdatenschreibern (VDR) für Brückennetzwerke gemäß IEC 61162-460

Ein Anwendungsbeispiel für Robustel

Anwendungsbeispiel – Wissenswertes auf einen Blick

Industrie

Seeschifffahrt (Handelsschiffe)

Produkt(e)

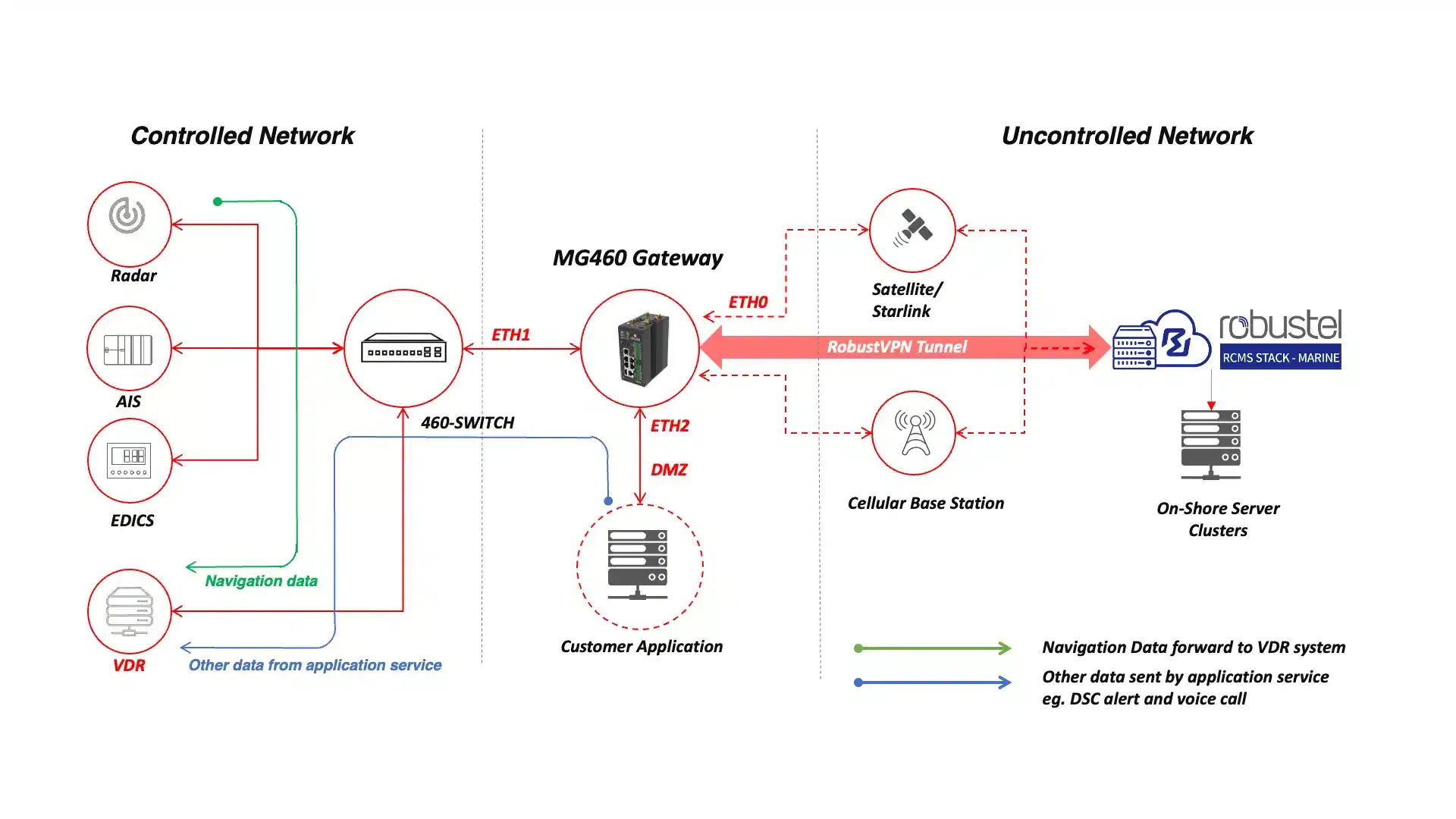

MG460-Gateway mit MG Core; RCMS (RobustLink, RobustVPN); optionale Edge-Datenverarbeitung, wo dies sinnvoll ist

Herausforderungen

Schützen Sie VDR-Schnittstellen und Brückennetzwerke, sorgen Sie für eine saubere Segmentierung, ermöglichen Sie einen kontrollierten Lieferantenzugang und bereiten Sie sich auf Audits vor.

Erwartete Ergebnisse

IEC 61162-460-konformes Netzwerkdesign, zuverlässige Datenpfade zu VDR- und Navigationssystemen, überprüfbare Änderungskontrolle und schnellere Inspektionen

Von „nur verbunden“ zu „nachweislich sicher“ auf der Brücke

Ein Schiffsdatenschreiber (VDR) ist gemäß SOLAS der Internationalen Seeschifffahrtsorganisation (IMO) vorgeschrieben und spielt eine zentrale Rolle bei der Untersuchung von Vorfällen und der Einhaltung von Vorschriften. Dennoch befinden sich VDRs häufig in Brückennetzwerken, die organisch gewachsen sind und elektronische Seekartenanzeige- und Informationssysteme (ECDIS), Radar, automatische Identifikationssysteme (AIS), GNSS/NMEA-Quellen, Wartungslaptops und gelegentlich auch den Zugriff von Anbietern umfassen. Betreiber benötigen ein Schiffs-Gateway-Modell, das den VDR erreichbar hält, das Brückennetzwerk segmentiert und kontrolliert und das gesamte Design mit der Norm IEC 61162-460 und den Cyber-Zielen der International Association of Classification Societies (IACS) Unified Requirements UR E26 und UR E27 in Einklang bringt.

Geschäftliche Herausforderungen

Netzwerk-Trennung auf der Brücke: Trennen Sie den Navigations-/OT-Verkehr vom Wartungs- und Crew-Zugang, während wichtige Daten weiterhin zum VDR fließen.

Zugriffskontrolle und Rechenschaftspflicht: Gewähren Sie Anbietern/Dienstleistern Zugriff für die Wartung von ECDIS, Radar oder VDR, jedoch nur mit minimalen Berechtigungen, zeitlichen Beschränkungen und einem vollständigen Prüfpfad.

Änderungsmanagement: Stellen Sie sicher, dass Änderungen an Konfigurationen, Firmware und Richtlinien signiert, protokolliert und rückgängig gemacht werden können, damit Audits mit Beweisen beginnen und nicht mit Rekonstruktionen.

Gemischte Geräte und Schnittstellen: Unterschiedliche Anbieter, Versionen und Medien (Ethernet, serielle Gateways, NMEA) erfordern ein Gateway, das Richtlinien durchsetzt, ohne einen vollständigen Austausch der Hardware zu erzwingen.

Inspektionsbereitschaft: Stellen Sie klare Artefakte bereit – Topologie, Segmentierungsregeln, Konten/Rollen und Änderungshistorie –, die IEC 61162-460 -konforme Designs und die Cyber-Anforderungen von IACS UR E26/E27 unterstützen.

Lösungsübersicht

So verwandeln wir die Brücke in eine kontrollierte, überprüfbare Umgebung – ohne den Betrieb zu beeinträchtigen. Wir beginnen mit einer konformen Gateway-Grundlage (MG460 mit MG Core), richten Segmentierungs- und Zugriffsregeln gemäß IEC 61162-460ein und fügen die für den Herstellerzugriff und den Flottenbetrieb erforderlichen Mindestdienste hinzu. Das Ergebnis ist ein standardisiertes Muster, das Sie auf alle Schiffe übertragen und bei Audits souverän präsentieren können.

- Konforme Gateway-Grundlage: Setzen Sie MG Core auf dem MG460 Gateway ein, um Segmentierung, Zugriff mit geringsten Rechten, standardmäßig deaktivierte Dienste, signierte Updates und klare Protokollierung durchzusetzen – und damit die Cyber-Ziele IACS UR E26/E27 und die Netzwerkdesign-Grundsätze IEC 61162-460 zu unterstützen.

- Brücken-/OT-Segmentierung: Verwenden Sie VLANs und Firewall-Richtlinien, um die Bereiche Navigation/VDR, Wartung/Lieferanten und Besatzung/Gäste voneinander zu trennen. Definieren Sie zulässige Datenflüsse (z. B. NTP zu Zeitquellen, VDR-Erfassung von zugelassenen Sprechern, keine seitliche Bewegung von Wartung/Gästen).

- Kontrollierter Lieferantenzugang: Stellen Sie RobustVPN-Profile bereit, die an Rollen und Geräte gebunden sind, mit zeitlich begrenzten Anmeldedaten und dienstspezifischer Freigabe (z. B. nur ECDIS SSH/HTTPS während eines Wartungsfensters). Die Aktivitäten werden zu Audit-Zwecken protokolliert.

- Flottenbetrieb in großem Maßstab: Mit RCMS können Sie Vorlagen pro Schiffsklasse standardisieren, über Zero-Touch an Bord bringen, Firmware/Richtlinien in Ringen ausrollen und eine vollständige Konfigurations- und Ereignishistorie über alle Schiffe hinweg führen.

Hinweis: Die Integration von VDR, ECDIS, Radar und Sensoren erfolgt gemäß der Ausrüstungsliste und dem klassenzugelassenen Plan. Das Gateway verändert die zertifizierten Instrumente nicht, sondern schützt, segmentiert und überwacht das umgebende Netzwerk.

Erwartete Kundenergebnisse

Sie erhalten ein IEC 61162-460-konformes Brückennetzwerk mit klarer Segmentierung rund um den VDR; der Zugriff für Anbieter ist auf ein Minimum beschränkt, zeitlich begrenzt und mit vollständigen Prüfpfaden versehen; Konfigurations-, Firmware- und Richtlinienänderungen werden signiert, versioniert und sind reversibel. Das Ergebnis sind zuverlässige VDR-Datenpfade, geringerer Supportaufwand und reibungslosere IACS UR E26/E27- und Inspektionsgespräche in der gesamten Flotte.

Empfohlene Produkte

Robustel MG460 Gateway

MG-Kernbetriebssystem

RCMS Cloud-Geräteverwaltung

Sprechen Sie mit einem Experten

Jede Brücke ist anders. Teilen Sie uns Ihre VDR- und Navigationsausstattung, die aktuelle Topologie und Ihre Erwartungen mit, damit wir ein Gateway-Muster entwerfen können, das die VDR schützt, der Norm IEC 61162-460 entspricht und auf alle Ihre Schiffe skalierbar ist.